作为程序员,谁没有一两个”不能说的秘密”呢?

数据库密码、API密钥、各种证书…

它们就像是我们代码中的小金库,一旦泄露就会带来灾难性后果。

而使用 Curosr这类的AI智能编辑器,尤其应该注意

因为他会进行整体的代码扫描,并对操作进行远程的收集遥测

也就是说你在Curosr的后台管理人员是全透明的

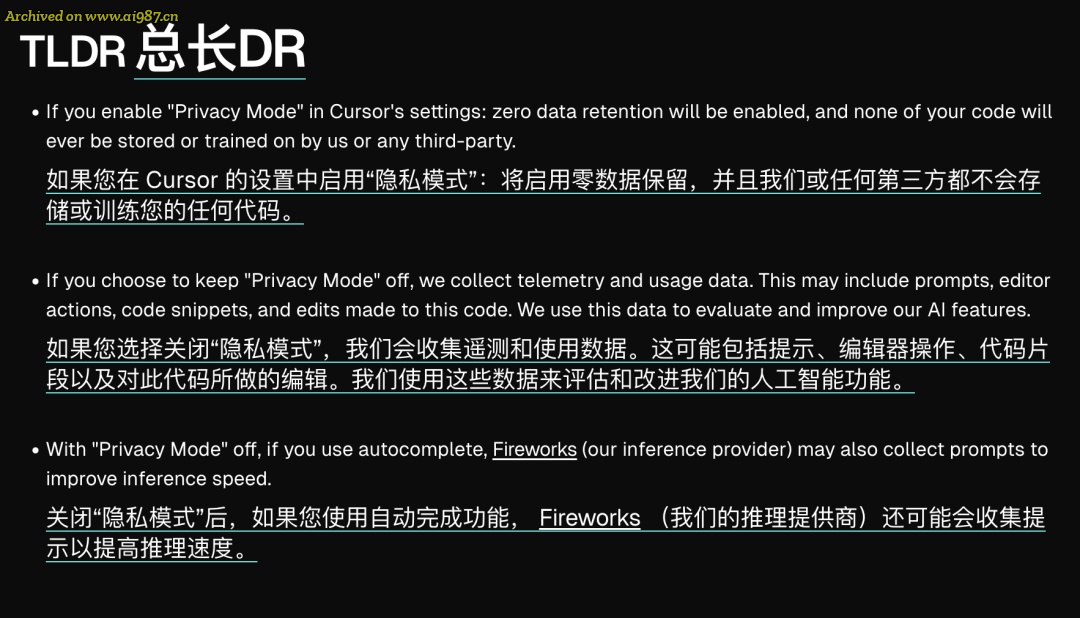

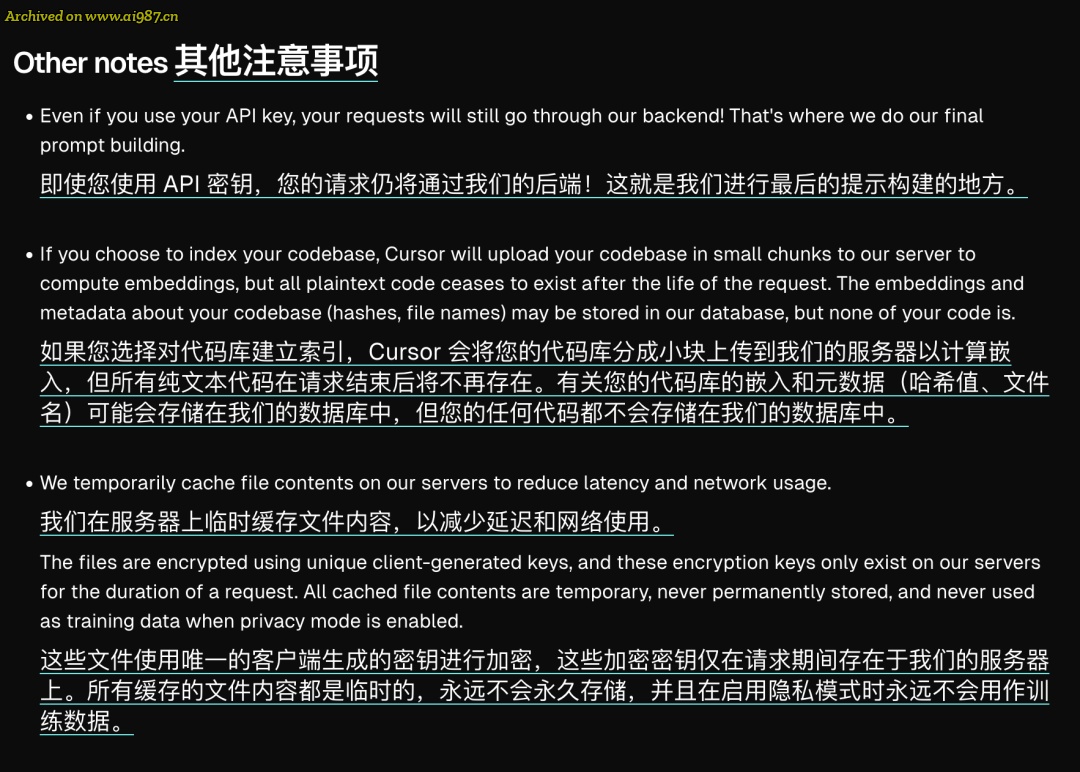

这个可以具体看一下 Cursor的隐私协议

也就是说在没有关闭“隐私模式”的情况下,会对所有的操作进行记录

那是不是关闭了就没有事吗?也不是

即便是使用 API密钥 ,你的数据最直接到后端的

并且如果你是非 team会员 ,数据就是会拿来做训练用途的

有的同学会说我那的破代码传到后台无所谓了,但是你能保证你的代码当中不包含一些重要的密钥吗?

那么如何解决呢这个问题?

说一个我平时使用的解决方案:etcd配置中心

etcd是什么?

最简单的理解:etcd是一个分布式的键值存储系统。

打个比方:

如果Redis是一个超快的便利店(数据经常变化)

MySQL是一个大型超市(存储大量结构化数据)

那么etcd就像是一个保险箱(存储重要的配置信息)

也就是说我们可以将重要的配置信息做成变量保存配置中心,然后在具体的代码中拉取并使用变量

这样即便上传解析了你的代码能看到只是变量名

听起来特别复杂,但其实操作起来还是特别简单的

快速上手etcd

—

1. Docker一键部署

version: "3.7"

services:

etcd:

image: bitnami/etcd:latest

environment:

- ALLOW_NONE_AUTHENTICATION=no

- ETCD_ROOT_PASSWORD=your_secure_password # 改成复杂一点的!

ports:

- "2379:2379"

2. JavaScript使用示例

const { Etcd3 } = require('etcd3');

// 创建客户端

const client = new Etcd3({

hosts: [‘localhost:2379’],

auth: {

username: ‘root’,

password: ‘your_secure_password’

}

});

// 存储配置

await client.put(‘database’).value(JSON.stringify({

host: ‘localhost’,

port: 5432,

password: process.env.DB_PASSWORD // 从环境变量读取敏感信息

}));

// 读取配置

const dbConfig = await client.get(‘database’).string();

console.log(‘安全地取到了配置:’, JSON.parse(dbConfig));

3. Go使用示例

import (

"context"

"go.etcd.io/etcd/client/v3"

"time"

)

func main() {

client, err := clientv3.New(clientv3.Config{

Endpoints: []string{“localhost:2379”},

DialTimeout: 5 * time.Second,

})

if err != nil {

panic(err)

}

defer client.Close()

// 存储配置

ctx := context.Background()

_, err = client.Put(ctx, “api-key”, os.Getenv(“API_KEY”))

// 读取配置

resp, _ := client.Get(ctx, “api-key”)

fmt.Printf(“API密钥: %sn”, resp.Kvs[0].Value)

}

还有一些重要信息的最佳实践建议

—

- 密钥存储原则

- 敏感信息永远不写在代码里

- 使用环境变量传递密钥

- 生产环境密钥定期更换

- 环境隔离

- 开发环境:本地etcd就够了

- 测试环境:独立的etcd集群

- 生产环境:启用所有安全特性

- 监控和审计

- 监控配置变更记录

- 定期安全审计

- 异常访问告警

📝 总结

—

在这个AI工具泛滥的时代,代码安全比以往任何时候都重要。通过:

- 谨慎使用AI编辑器

- 合理配置.gitignore

- 使用etcd管理配置

我们可以既享受现代开发工具的便利,又确保代码安全。

记住:与其事后弥补,不如事先预防。毕竟修改密码总比被盗号要好,对吧?

如果这篇文章对你有帮助,别忘了点个赞!你的支持是我继续创作的动力~

出处:微信公众号 @字节笔记本